Il est installé par défaut sur Backtrack 5 BackTrack > Exploitation Tools > Wireless Exploitation Tools > WLAN Exploitation > gerix-wifi-cracker-ng

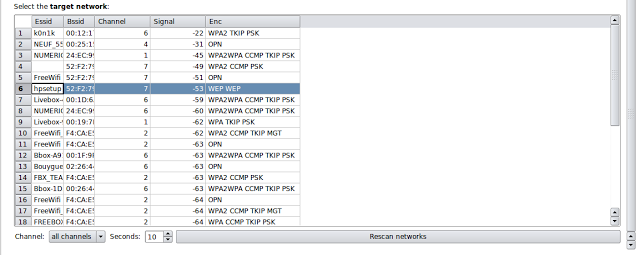

Dans le principe, c'est toujours pareil, rendez vous dans l'onglet "Configuration" pour passer votre carte réseau qui va bien en mode "monitor" (Enable/Disable Monitor Mode)

ensuite aller dans wep attacks(with clients) et cliquer sur le 2 premiers boutons/ Associate with AP using fake auth et ARP request replay

Il faut maintenant attendre bien sagement d'avoir suffisamment de datas pour casser la clé (+ de 20000) et ensuite se rendre à l'onglet "Cracking" Cliquez sur "Aircrack-ng - Decrypt password"

Si le nombre de paquets est suffisant alors la clé WEP va être trouvée. Sinon un message vous indiquera de retenter dans 5000 paquets

/image%2F0329339%2F201305%2Fob_a55b61277c9d5477af8e15d9bb8a7e90_anonymous-china-050412.jpg)

Commenter cet article